当黑客通过胎压监测系统入侵整车网络,远程锁死行驶中的车辆——这类 「数字劫持」 风险催生了汽车史上的里程碑法规:UNECE R155(网络安全管理系统) 与 R156(软件升级安全) ,协同 ISO/SAE 21434(工程标准) 构成三位一体的防护铁三角。2024年起,未获此认证的车辆禁止在欧盟、中国等56国销售。

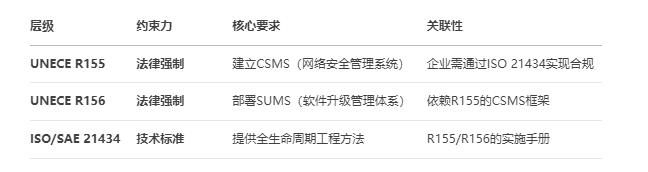

法规与标准的关系:法律强制力+技术落地指南

核心逻辑链:R155 CSMS认证 → 车辆型式认证前提 → 基于ISO 21434构建防护体系 → R156确保OTA安全迭代

R155 CSMS七大核心支柱(企业生存底线)

风险评估制度化:

每款车型需执行 TARA分析(威胁分析与风险评估) ,识别高危攻击面(如OBU车载通信模块)

量化风险值:风险值 = 攻击可行性 × 影响严重度(需低于监管阈值)

供应链安全管控:

Tier 2芯片商需提供 硬件安全模块(HSM) 的渗透测试报告

合同强制约定:一级供应商承担70%连带安全责任

纵深防御架构:

[外部接口] → 防火墙分区 → [网关] → 安全域隔离(如动力域ASIL D+信息域) → [HSM加密]

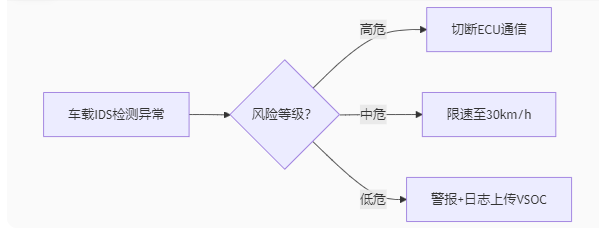

事件响应机制:

法规强制要求:15分钟内启动入侵遏制,72小时内向监管机构提交初步报告

持续监控体系:

部署 VSOC(车辆安全运营中心) ,实时分析车载IDS(入侵检测系统)日志

全员安全文化:

从CEO到产线工人年度网络安全培训≥8小时

审计与改进:

每12个月接受监管机构 渗透测试+文档审计(未通过吊销销售许可)

R156 SUMS:OTA升级的「安全阀门」设计

黑客最爱入口:恶意软件伪装升级包 → R156用三重锁防御:

关键指标:

升级失败率 ≤0.1%(百万辆车中允许1000次失败)

紧急恢复机制激活时间 <30秒

ISO 21434工程落地:从设计到报废的安全闭环

设计阶段:安全需求渗透

安全目标:确保刹车指令不被篡改(ASIL D)

技术需求:

▶ 通信加密:CAN FD总线使用 MACsec 实时认证

▶ 硬件隔离:刹车ECU采用 锁步双核MCU

▶ 运行时防护:部署 控制流监控(CFI)

开发阶段:代码与硬件的「免疫系统」

运维阶段:数字战场实时防御

企业合规成本-收益矩阵

2025技术攻坚:量子安全迁移

随着量子计算机威胁逼近,标准体系已启动演进:

NIST后量子密码(PQC)集成:CRYSTALS-Kyber算法替换当前ECDSA

物理不可克隆函数(PUF):芯片级「指纹」防硬件克隆

区块链存证:OTA记录上链满足R156审计追溯

结语:没有网络安全,就没有智能汽车未来

“R155/R156+ISO 21434不是选择题,而是生死状”

当车辆成为“带轮子的数据中心”,这套体系既是法律护盾,也是技术灯塔。它宣告一个新时代的法则:

任何连接功能的设计,必须从第一行代码注入安全基因——因为方向盘后的每一次心跳,都应由绝对可信的硅基守卫者护航。